OpenVPN on epäilemättä paras tapa liittyä turvallisesti verkkoon Internetin välityksellä. OpenVPN on avoimen lähdekoodin VPN-resurssi, joka antaa meille käyttäjille mahdollisuuden peittää selailumme välttääksemme uhreja verkossa .

Nämä ovat erittäin tärkeitä näkökohtia turvallisuustasolla, jotka meidän on otettava huomioon, ja analysoimme tällä kertaa OpenVPN-määritysprosessia Debian 8 -ympäristössä.

huomautus

Ennen asennuksen aloittamista on tärkeää täyttää tietyt vaatimukset, jotka ovat:

- Juuri käyttäjä.

- Pisarainen Debian 8, meillä on tällä hetkellä Debian 8.1

1. Kuinka asentaa OpenVPN

Ensimmäinen askel, jonka teemme, on päivittää kaikki ympäristön paketit komennolla:

apt-get-päivitys

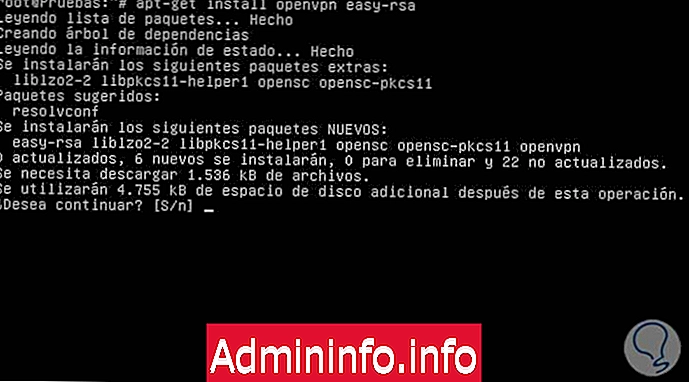

Kun paketit on ladattu ja päivitetty , asennamme OpenVPN : n salausta koskeviin ongelmiin käyttämällä easy-RSA : ta. Suoritamme seuraavan komennon:

apt-get install openvpn easy-rsa

Seuraavaksi meidän on määritettävä OpenVPN, OpenVPN-asetustiedostot tallennetaan seuraavalle polulle: / etc / openvpn ja ne on lisättävä kokoonpanomme, käytämme seuraavaa komentoa:

gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz> /etc/openvpn/server.confKun olemme poimineet nämä tiedostot valitulle polulle, avaamme ne nanoeditorilla, suoritamme seuraavan komennon:

nano /etc/openvpn/server.confNäemme seuraavan ikkunan:

Kun olemme siellä, meidän on tehtävä tiedostoon joitain muutoksia, nämä muutokset ovat periaatteessa:

- Suojattu palvelin korkeatasoisella salauksella

- Salli verkkoliikenne määränpäähän

- Estää DNS-pyyntöjä suodattamasta VPN-yhteyden ulkopuolella

- Asennusoikeudet

Kaksinkertaistamme RSA-avaimen pituuden, jota käytetään, kun sekä palvelimen että asiakkaan avaimet luodaan. Tätä varten etsimme tiedostosta seuraavat arvot ja muokkaamme arvoa dh1024.pem arvolla dh2048.pem :

# Diffie hellman -parametrit. # Luo omat: # openssl dhparam -out dh1024.pem 1024 # Korvaa 2048 1024: lle, jos käytät # 2048-bittisiä avaimia. dh dh1024.pem

Nyt aiomme varmistaa, että liikenne ohjataan oikein määränpäähän, poistamme työntökommentin "redirect-gateway def1 bypass-dhcp" poistamalla; sen alussa. Server.conf-tiedostossa:

# Jos tämä on käytössä, tämä direktiivi määrittelee # kaikki asiakkaat ohjaamaan oletusarvoisen # verkon yhdyskäytävänsä VPN: n kautta, aiheuttaen # kaiken IP-liikenteen, kuten verkkoselaamisen ja # ja DNS-haut, VPN: n läpi (OpenVPN-palvelinlaite saattaa joutua NAT # tai silta TUN / TAP-rajapinta Internetiin # sisään *****, jotta tämä toimii oikein). ; push "redirect-gateway def1 ohitus-dhcp"

Seuraava vaihe on käske palvelin käyttämään OpenDNS: ää DNS-nimien ratkaisemiseen niin kauan kuin mahdollista. Tällä tavoin vältetään, että DNS-pyynnöt eivät ole VPN-yhteyden ulkopuolella, meidän on asetettava seuraava teksti tiedostoihimme:

# Tietyt Windows-kohtaiset verkkoasetukset # voidaan siirtää asiakkaille, kuten DNS # tai WINS-palvelimen osoitteet. CAVEAT: # http://openvpn.net/faq.html#dhcpcaveats # Oheiset osoitteet viittaavat julkisiin # DNS-palvelimiin, jotka tarjoaa opendns.com. ; push "dhcp-option DNS 208.67.222.222"; push "dhcp-option DNS 208.67.220.220"Siellä meidän on poistettava valintakommentit "dhcp-option DNS 208.67.222.222" ja painettava "dhcp-option DNS 208.67.220.220" poistamalla; alusta alkaen.

Lopuksi määrittelemme käyttöoikeudet samassa tiedostossa, jonka parissa työskentelemme, etsimme seuraavan tekstin:

# Voit poistaa tämän komennon # muissa kuin Windows-järjestelmissä. ; käyttäjä kukaan; ryhmä nogroupJatkamme sitten merkin poistamisen valinnan poistamista; tekstin alun käyttäjästä kukaan ja ryhmäryhmä .

Kuten tiedämme, OpenVPN toimii oletusarvoisesti pääkäyttäjänä, jolloin voit muokata mitä tahansa parametria. Viimeisimmällä muutoksella rajoitamme sen kenenkään käyttäjän ja nogroup-ryhmän kanssa turvallisuussyistä.

Tallennamme muutokset näppäinyhdistelmällä:

Ctrl + O

Ja jätämme toimittajan käyttämällä:

Ctrl + X

$config[ads_text6] not foundSeuraavaksi sallimme pakettien edelleenlähettämisen ulkoiseen verkkoon, tälle suoritamme seuraavan komennon:

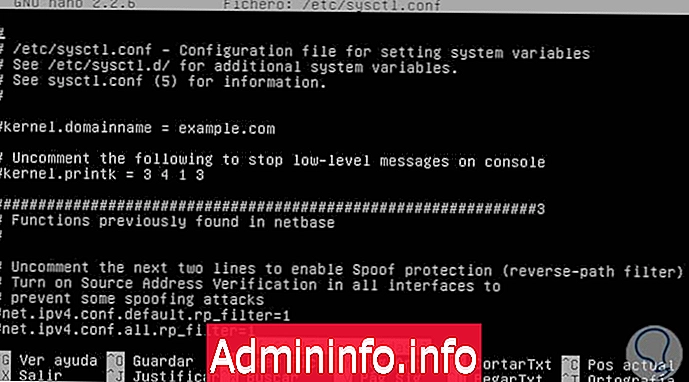

echo 1> / proc / sys / net / ipv4 / ip_forwardMeidän on tehtävä tästä muutoksesta pysyvä, ei se, että meidän on tehtävä se joka kerta, kun käynnistämme järjestelmän. Jotta se jatkuisi, syötetään systcl-tiedosto nano-editorin avulla, jotta suoritamme seuraavat:

nano /etc/sysctl.confSeuraava ikkuna tulee näkyviin:

Löydämme seuraavan rivin:

# Poista seuraavan rivin valinta, jotta paketin edelleenlähettäminen sallitaan IPv4: lle # net.ipv4.ip_forward = 1

huomautus

Muista, että voimme käyttää editorihakua näppäinyhdistelmällä:

Ctrl + W

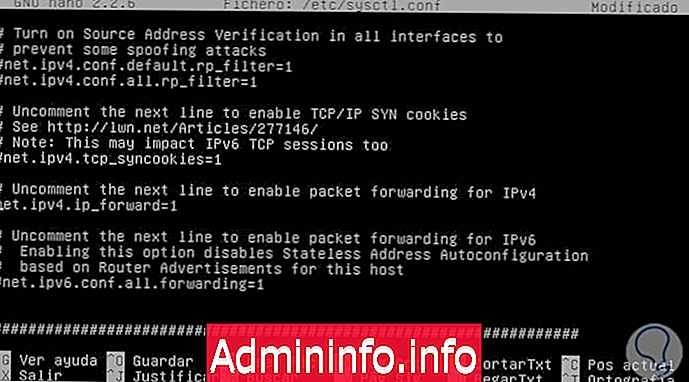

Poistamme kommentin net.ipv4.ip_forward = 1 kommentin merkinnän poistamalla # -merkin.

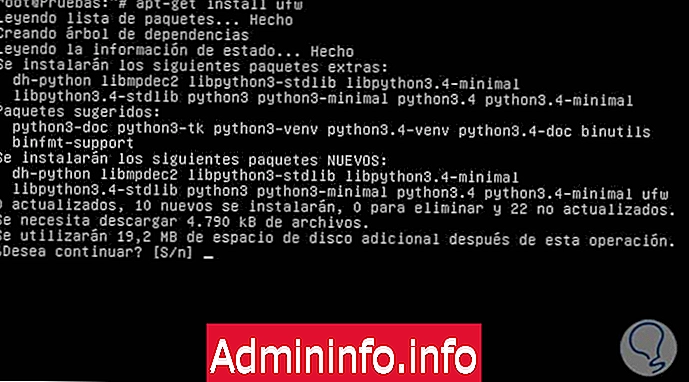

Seuraava askel, joka meidän on suoritettava, on UFW: n määrittäminen . UFW on IP-taulukoiden palomuurin kokoonpano, joten teemme joitain säätöjä muuttaaksesi UFW-suojausta. Asennamme ensimmäisenä UFW-paketit seuraavan komennon avulla:

apt-get install ufw

Kun tarvittavat UFW-paketit on ladattu ja asennettu, määritämme UFW: n sallimaan SSH-yhteydet, tälle suoritamme seuraavat:

ufw salli ssh

Tapauksessamme työskentelemme UDP-portin 1194 kanssa, meidän on määritettävä tämä portti, jotta viestintä on tyydyttävää, syötetään seuraava:

ufw sallia 1194 / udp

huomautus

Voimme nähdä konsolin portit käyttämällä lsof –iUDP-komentoa

Seuraavaksi muokkaamme UFW-asetustiedostoa, jotta siirrymme nanoeditorin kanssa seuraavalle polulle:

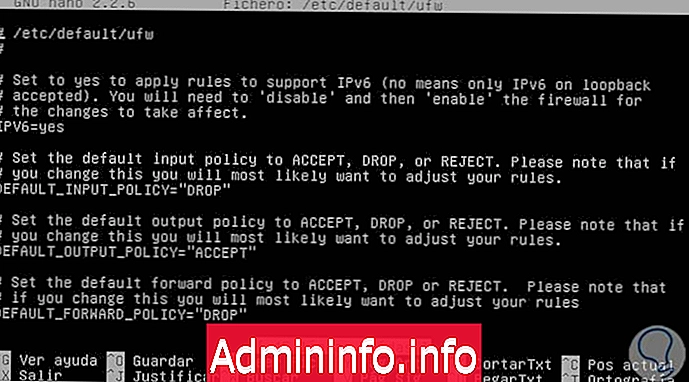

nano / etc / oletus / ufwSeuraava ikkuna avautuu:

Siellä teemme joitain muutoksia, löydämme seuraavan rivin, jossa vaihdamme DROP arvoon ACCEPT .

DEFAULT_FORWARD_POLICY = "DROP"Seuraava vaihe on lisätä joitain sääntöjä UFW: hen verkkoosoitteiden kääntämistä ja yhdistävien käyttäjien IP-osoitteiden oikeaa peittämistä varten . Avaamme seuraavan tiedoston nanoeditorilla:

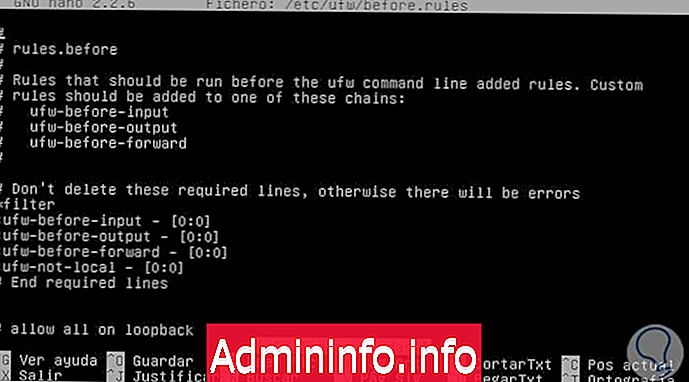

nano /etc/ufw/before.rulesNäemme, että seuraava ikkuna tulee näkyviin:

Lisäämme seuraavan tekstin:

# START OPENVPN -SÄÄNNÖT # NAT-taulukon säännöt * nat: POSTROUTING ACCEPT [0: 0] # Salli liikenteen OpenVPN-asiakasohjelmasta eth0 -POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE COMMIT # END OPENVPN -SÄÄNNÖT

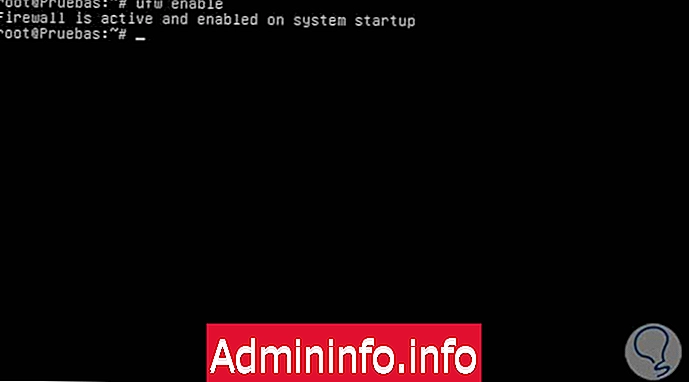

Kun olemme tehneet nämä muutokset, jatkamme UFW: n käyttöönottoa seuraavalla komennolla:

ufw Ota käyttöön

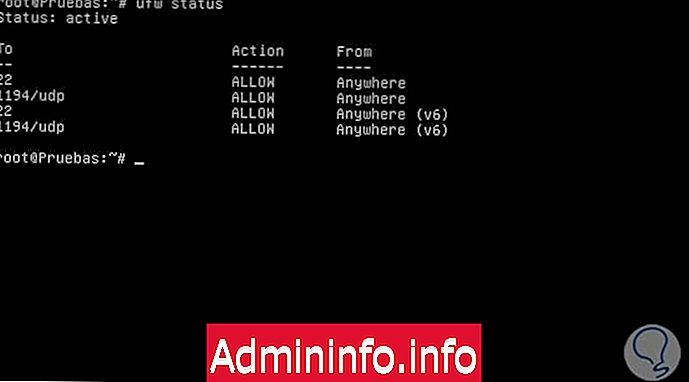

Käytämme seuraavaa komentoa vahvistaaksesi palotietosäännöt :

ufw-tila

2. Luo OpenVPN-viranomaisen varmenne

Seuraava vaihe prosessissamme on luoda auktoriteettivarmenne pääsylle OpenVPN: n kautta . Muista, että OpenVPN käyttää näitä varmenteita liikenteen salaamiseen. OpenVPN tukee kaksisuuntaista varmennusta, eli asiakkaan on todennettava palvelinvarmenne ja päinvastoin.

Kopioimme skriptit easy-RSA: lla seuraavan komennon avulla:

cp -r / usr / share / easy-rsa / / etc / openvpnLuomme hakemiston avainten tallentamiseksi, käytämme seuraavaa komentoa:

mkdir / etc / openvpn / easy-rsa / avaimetSeuraava vaihe on varmenneparametrien muokkaaminen, käytämme seuraavaa komentoa:

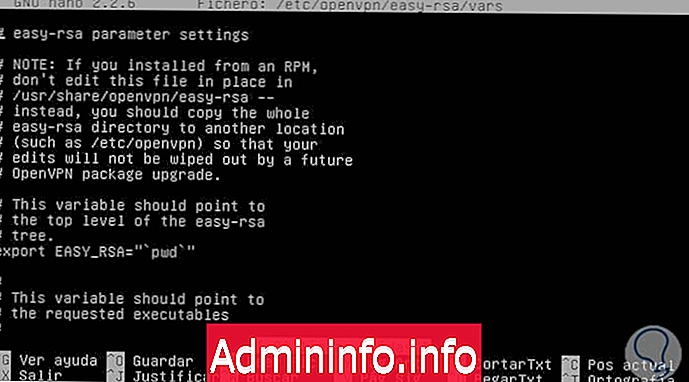

nano / etc / openvpn / easy-rsa / varsSeuraava ikkuna tulee näkyviin:

Muokkaamme seuraavia parametreja vaatimuksemme mukaan:

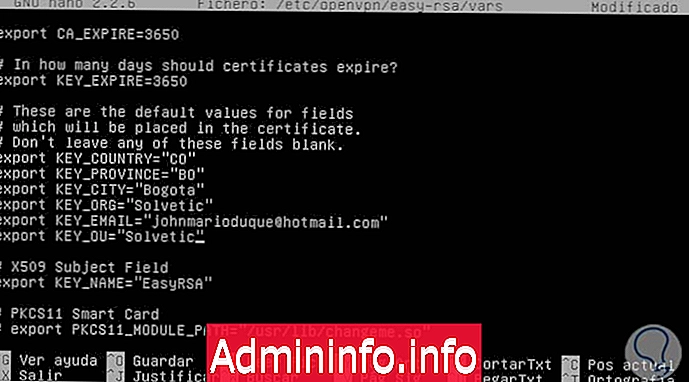

vienti KEY_COUNTRY = "CO" vienti KEY_PROVINCE = "BO" vie KEY_CITY = "Bogota" vie KEY_ORG = "Solvetic" vie KEY_EMAIL = " " vie KEY_OU = "Solvetic"

Samassa tiedostossa muokkaamme seuraavaa riviä:

# X509 Aihekentän vienti KEY_NAME = "EasyRSA"Muutamme EasyRSA-arvon haluamasi palvelimen nimeksi, käytämme nimeä Solvetic.

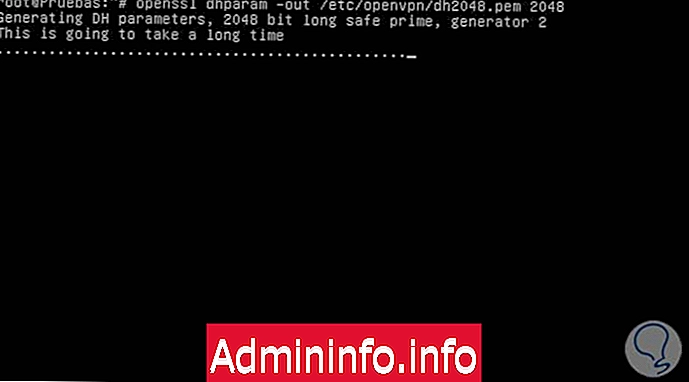

Seuraavaksi konfiguroimme Diffie-Helman-parametrit käyttämällä OpenSSL: ään integroitua työkalua, jota kutsutaan dhparam. Annamme ja suoritamme seuraavan komennon:

openssl dhparam -out /etc/openvpn/dh2048.pem 2048

Kun varmenne on luotu, muutamme easy-RSA-hakemiston komennolla:

cd / etc / openvpn / easy-rsaAiomme alustaa PKI: n, käytämme komentoa:

. ./vars

Puhdistamme muut avaimet niin, että ne eivät häiritse asennusta komennolla:

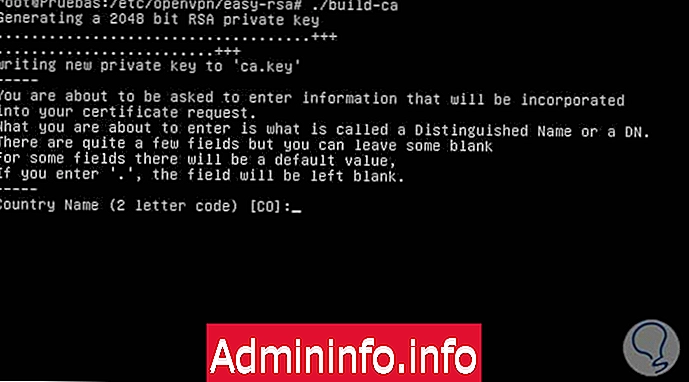

./clean-allSeuraavaksi rakennamme varmenteen käyttämällä seuraavaa OpenSSL-komentoa:

./build-ca

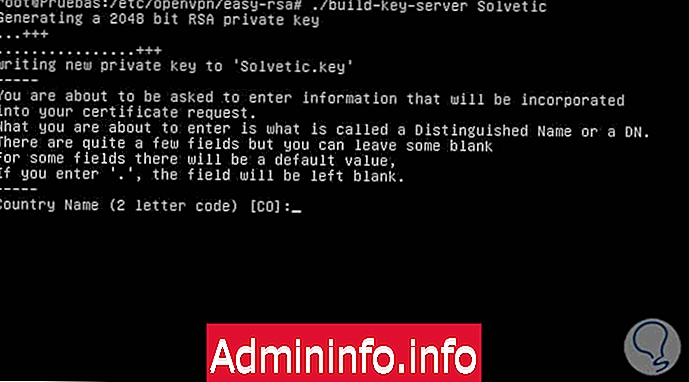

Voimme nähdä joukon kysymyksiä, jotka liittyvät aikaisemmin syötettyihin tietoihin, tällä tavalla varmenne on luotu. Seuraavaksi aloitamme OpenVPN-palvelimemme, tätä varten muokaamme tiedostoa, joka sijaitsee polussa / etc / openvpn / easy-rsa, käyttämällä jo aiemmin määritettyä koodinimeä, tässä tapauksessa Solveticia. Suoritamme seuraavan komennon:

./build-key-server Solvetic$config[ads_text6] not found

Seuraavissa riveissä voimme jättää tilan tyhjäksi ja painaa Enter:

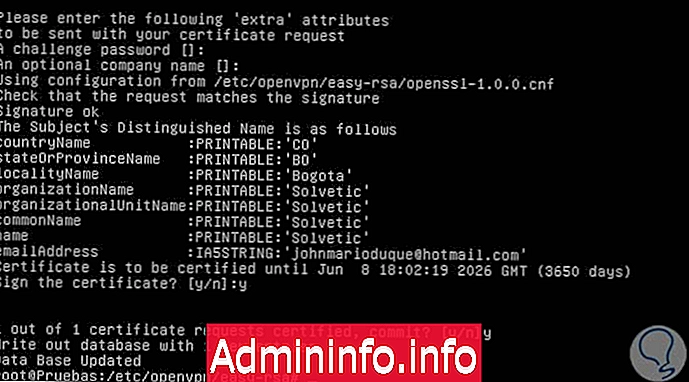

Anna seuraavat 'ylimääräiset' määritteet, jotka lähetetään varmennepyynnön yhteydessä Haastesalasana []: Valinnainen yrityksen nimi []:Näyttöön tulee seuraava ikkuna, jossa meidän on kirjoitettava kirjain y (kyllä) seuraavien kahden kysymyksen hyväksymiseksi: Allekirjoita sertifikaatti ja varmennevaatimus.

Nyt siirrämme sekä sertifikaatit että avaimet polkuun / etc / openvpn, suoritamme seuraavan komennon:

cp /etc/openvpn/easy-rsa/keys/{Solvetic.crt, Solvetic.key, ca.crt} / etc / openvpn Kun tämä prosessi on valmis, aloitamme OpenVPN-palvelun komennolla: palvelun openvpn käynnistysTila nähdäksesi tilan käytämme komentoa:

palvelun oopenvpn tila

Seuraava askel on sertifikaattien ja avainten luominen asiakkaille, jotka haluavat muodostaa yhteyden VPN: ään. Ihannetapauksessa turvallisuuden kannalta jokaisella palvelimeen yhdistävällä asiakkaalla on oma varmenne ja avain, älä koskaan jaa sitä, oletuksena OpenVPN ei salli samanaikaisia yhteyksiä samalla varmenteella ja salasanalla. Luomme avaimen asiakkaallemme, tätä varten annamme seuraavan komennon:

./build-key Client_Name, käytämme esimerkissämme seuraavaa komentoa: ./build-key Tests

Täytämme vaadittavat kentät ja kopioimme sitten Easy-RSA-hakemistoon luodun avaimen .

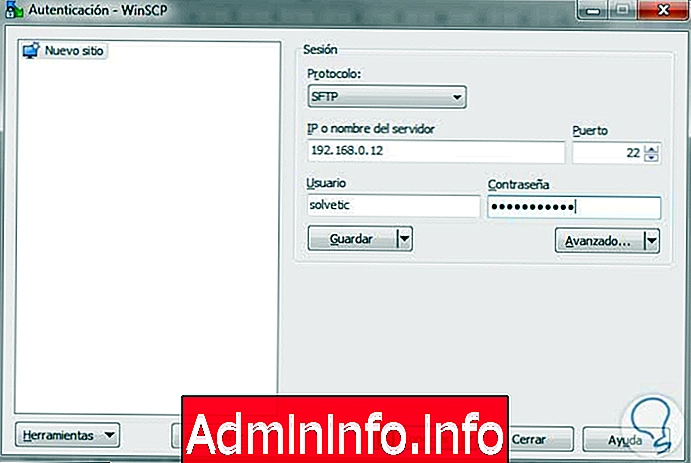

cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/easy-rsa/keys/client.ovpn.Nyt lataamme Winscp-työkalun ilmaiseksi seuraavasta linkistä. Tämän työkalun avulla voimme muodostaa yhteyden SFTP: n tai FTP: n kautta Debian-koneeseemme varmistaaksemme, että tiedostot on luotu oikein. Kun olemme ladanneet ja suorittaneet tämän, ikkuna voidaan nähdä:

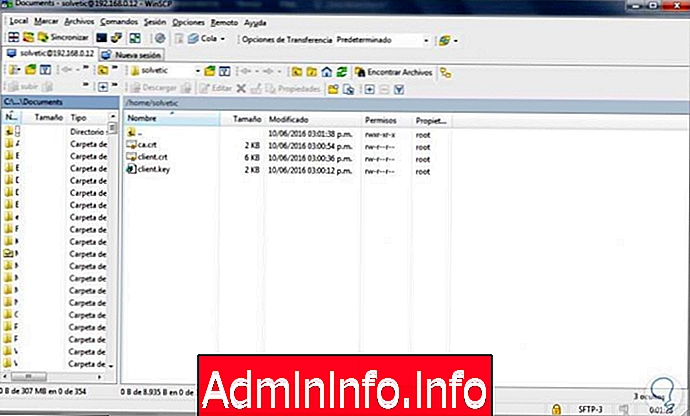

Me kirjoitamme Debian-koneen IP-osoitteen. Muista, että IP voidaan vahvistaa ifconfig-komennolla, kirjoita käyttöoikeustiedot ja kun painamme Yhdistä, näemme seuraavan:

Siellä näemme oikealla puolella vastaavat näppäinten ja näppäinten tiedostot. Päästäksesi OpenVPN: n kautta lataamme OpenVPN version 2.3.11 -työkalun seuraavasta linkistä. Kun olemme ladanneet sen, meidän on harkittava eräiden muutosten tekemistä tähän työkaluun. Ensin aiomme kopioida avaimet ja avaintiedostot polulle, johon OpenVPN yleensä asennetaan:

C: \ Ohjelmatiedostot \ OpenVPN \ configMyöhemmin luomme tiedoston notepadiin tai tekstieditoriin, joka sisältää seuraavat tiedot:

asiakas dev tun proto udp remote 192.168.0.12 1194 avain client.key sert client.crt ca cacc auth-user-pass persist-key persist-tun comp-lzo verb 3

huomautus

IP on Debian-koneemme ja portti, kuten aiemmin näimme, on UDP 1194.

Tämä tiedosto on tallennettava tiedostopääte .ovpn.

3. OpenVPN-asiakaskäyttötesti

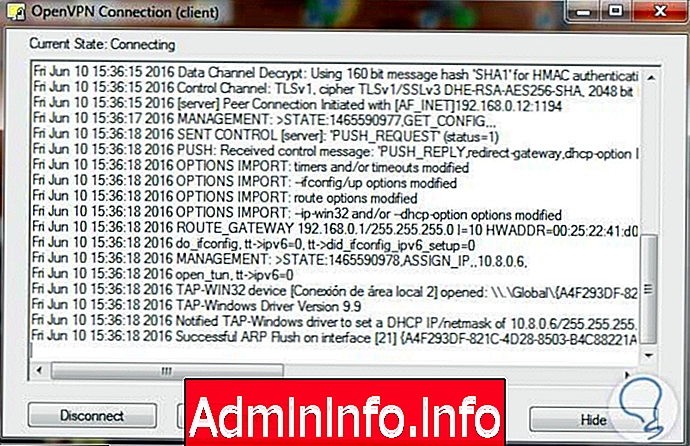

Suoritamme OPenVPN: ää, ja tämän ympäristön löydämme:

Kirjoita yhteyden muodostavan käyttäjän käyttäjätiedot ja napsauta Ok ja näemme seuraavan

huomautus

Teemme tämän yhteyden Windows 7 -tietokoneelta.

Nyt näemme ilmoituspalkissa, että yhteys on ollut oikea, ja näemme uuden IP-osoitteen.

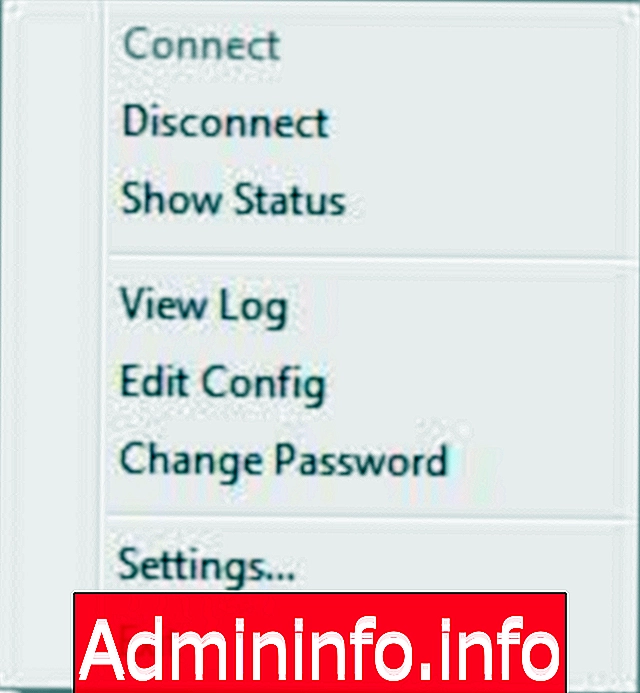

Jos napsautamme työkalua hiiren kakkospainikkeella (kuvake ilmoituspalkissa), meillä on seuraavat vaihtoehdot:

Sieltä voimme suorittaa tarpeellisiksi katsomamme tehtävät. Esimerkiksi, jos valitsemme Näytä tila, näemme seuraavan:

4. OpenVPN-tietoturvatyökalut ']

Ei ole epäilystäkään siitä, että Internet-selaaminen voi johtaa tietoturvaongelmiin, kuten viruksiin, tietojen varastamiseen, vakoiluohjelmiin jne., Joten on joitain työkaluja, joita voimme käyttää parantamaan koneemme turvallisuutta, kun OpenVPN on määritetty.

Puhutaanpa Clamavista, joka on tehokas virustentorjunta, joka auttaa meitä ylläpitämään tartunnan saaneiden tiedostojen tai prosessien hallintaa Debian 8.1 -käyttöjärjestelmässä. Se on avoimen lähdekoodin ohjelmisto, jonka avulla voit havaita troijalaisia, haittaohjelmia ja muita piileviä uhkia tietokoneillamme. Asennusprosessi on hyvin yksinkertainen, tälle suoritamme seuraavan komennon:

Sudo apt-get install clamav

Myöhemmin suoritamme freshclam-version, jotta koko Clamav-tietokanta päivitetään.

Skannauksen suorittamiseksi koneessa syötetään seuraava syntaksi:

Clamscan - tartunnan saanut - poista - rekursiivinen / kotiHetken kuluttua näemme yhteenvedon skannaustehtävästä:

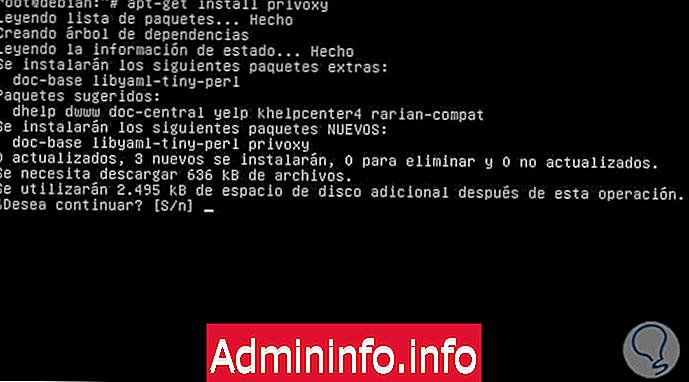

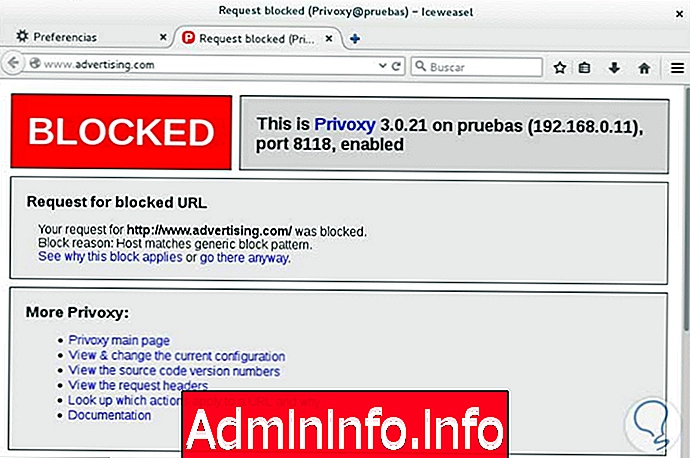

Toinen työkalu, jota voimme käyttää turvallisuuden parantamiseksi, on Privoxy, joka toimii web-välityspalvelimena ja sisältää edistyneitä ominaisuuksia muun muassa yksityisyyden suojaamiseksi, evästeiden hallintaan, pääsyn hallintaan, mainosten poistamiseen. Asentamalla se Debian 8.1 -järjestelmään suoritamme seuraavan komennon:

Sudo apt-get install privoxy

Muista, että jos olemme pääkäyttäjiä, sudo ei ole välttämätön. Kun kaikki Privoxy-paketit on ladattu ja asennettu, muokkaamme joitain viimeksi mainitun asetustiedoston parametreja, tälle suoritamme seuraavan komennon:

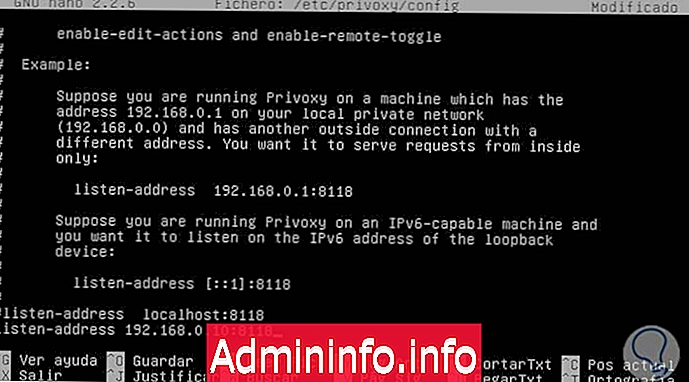

Sudo nano / etc / privoxy / configSeuraava näytetään:

Siellä meidän on löydettävä kuunteluosoiterivi localhost: 8118 ja meidän on lisättävä 2 parametria, ensin lisättävä # -merkki tämän rivin alkuun ja kirjoitettava sen alle termi kuunteluosoite ip_of_our_our: 8118, meidän tapauksessamme se on:

kuunteluosoite 192.168.0.10:8118.Kun tämä on tehty, käynnistämme palvelun uudelleen käyttämällä:

sudo /etc/init.d/privoxy käynnistä uudelleen$config[ads_text5] not found

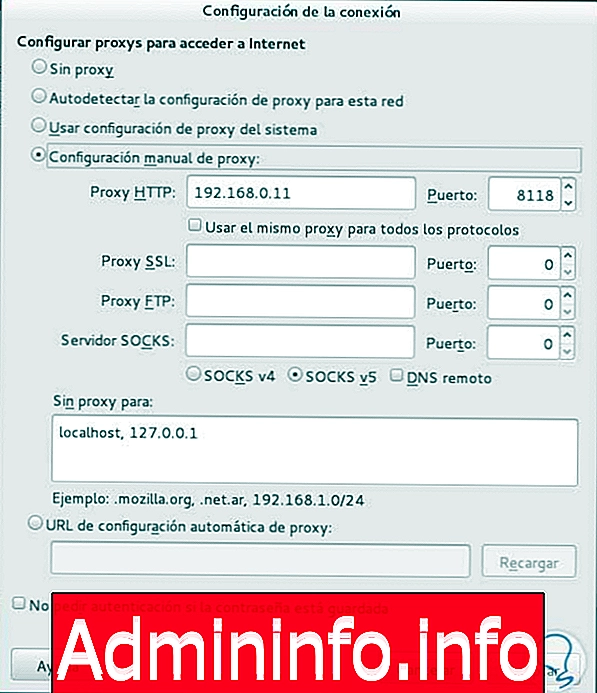

Seuraavaksi siirrymme Debianin selaimeen ja jatkamme välityspalvelimen parametrien muuttamista. Meidän on vahvistettava, että lisäämämme IP on ja portti on 8118. Esimerkissä käytämme IceWeasel-sovellusta ja meidän on annettava:

- mieltymykset

- kehittyneiden

- verkko

- Yhteysasetukset

- Välityspalvelimen manuaalinen määritys

Kun asetukset on määritetty, napsauta Hyväksy. Nyt voimme nähdä kuinka Privoxy auttaa meitä turvallisuudessa :

On olemassa muitakin työkaluja, jotka voivat auttaa meitä parantamaan navigointia OpenVPN: n avulla, voimme toteuttaa:

dnsmasq

Se tarjoaa meille DNS-palveluja tällä tavalla käytämme vain DNS-välimuistia.

HAVP

Tällä työkalulla meillä on välityspalvelin viruksentorjuntaan, se skannaa kaiken liikenteen viruksia tai jonkinlaista outoa käyttäytymistä varten.

Kuten voimme nähdä, on erittäin tärkeää ryhtyä toimenpiteisiin, jotka auttavat meitä hallitsemaan navigointimme ja on erittäin selvää, että Debian 8.1: n oikea toiminta riippuu meistä.

Tutkitaan jatkossakin kaikkia Debian 8.1: n tarjoamia suuria etuja ja parannetaan ympäristöämme, koska monet meistä ovat järjestelmänvalvojia, koordinaattoreita tai IT-alueen vastuuhenkilöitä ja nämä vinkit auttavat meitä selviytymään arjesta helpommin ja mahdollisuuksilla siitä, että meillä ei ole tulevaisuudessa kriittisiä ongelmia, jotka voivat olla suuri päänsärky.

$config[ads_text6] not foundAsenna LAMP Debian 8: een

Artikla